Kryptografia klucza publicznego i podpisy elektroniczne - strona 2 - Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje

Szyfrowanie i certyfikaty – VSX.pl – arduino, domoticz, informatyka, wordpress, windows, homeassistant

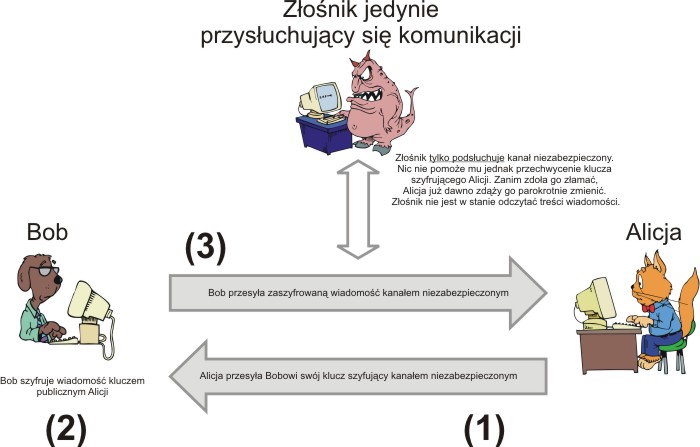

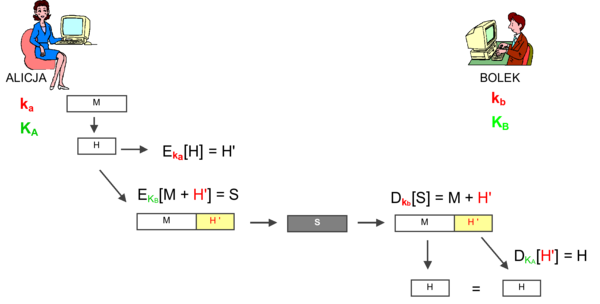

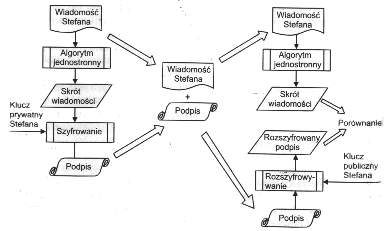

Przykłady algorytmów kryptograficznych Algorytmy symetryczne Algorytmy asymetryczne Połączenie algorytmów symetrycznych i a

Szyfrowanie i certyfikaty – VSX.pl – arduino, domoticz, informatyka, wordpress, windows, homeassistant

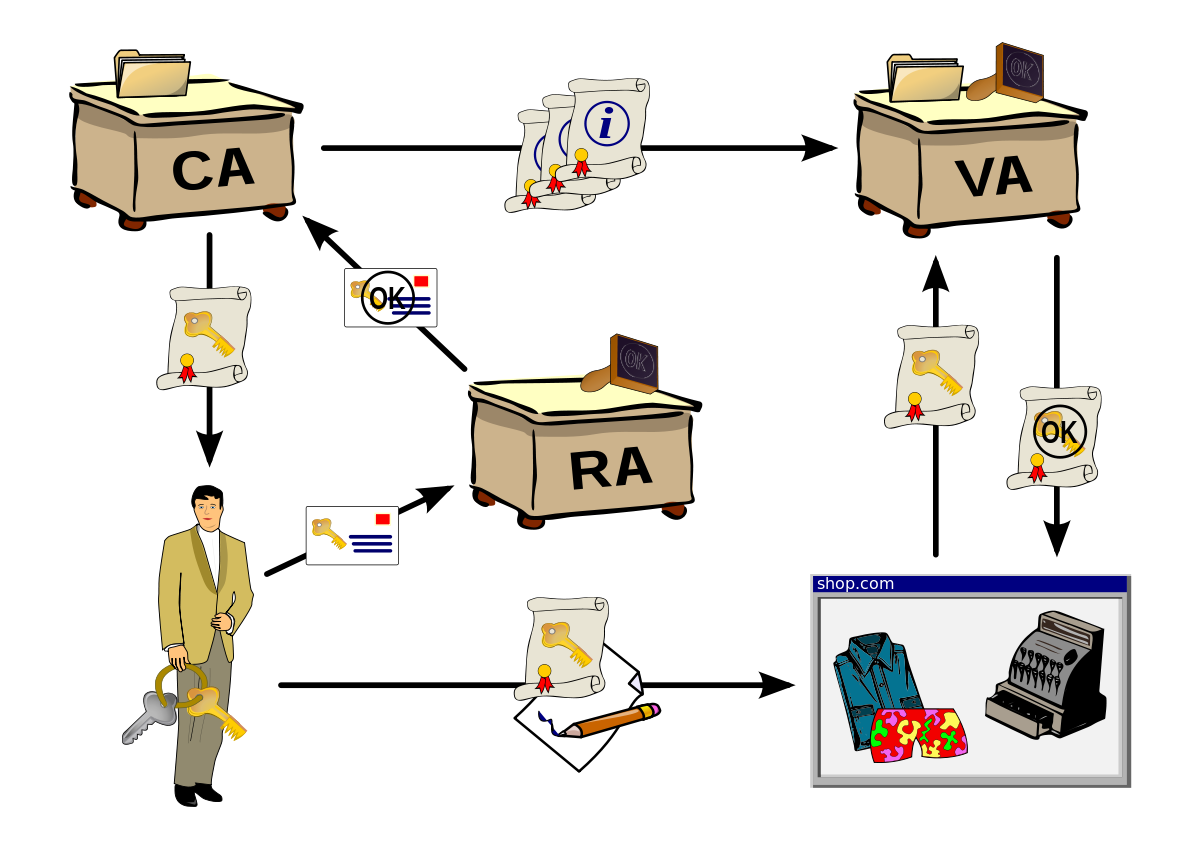

Infrastruktury klucza publicznego - PC World - Testy i Ceny sprzętu PC, RTV, Foto, Porady IT, Download, Aktualności

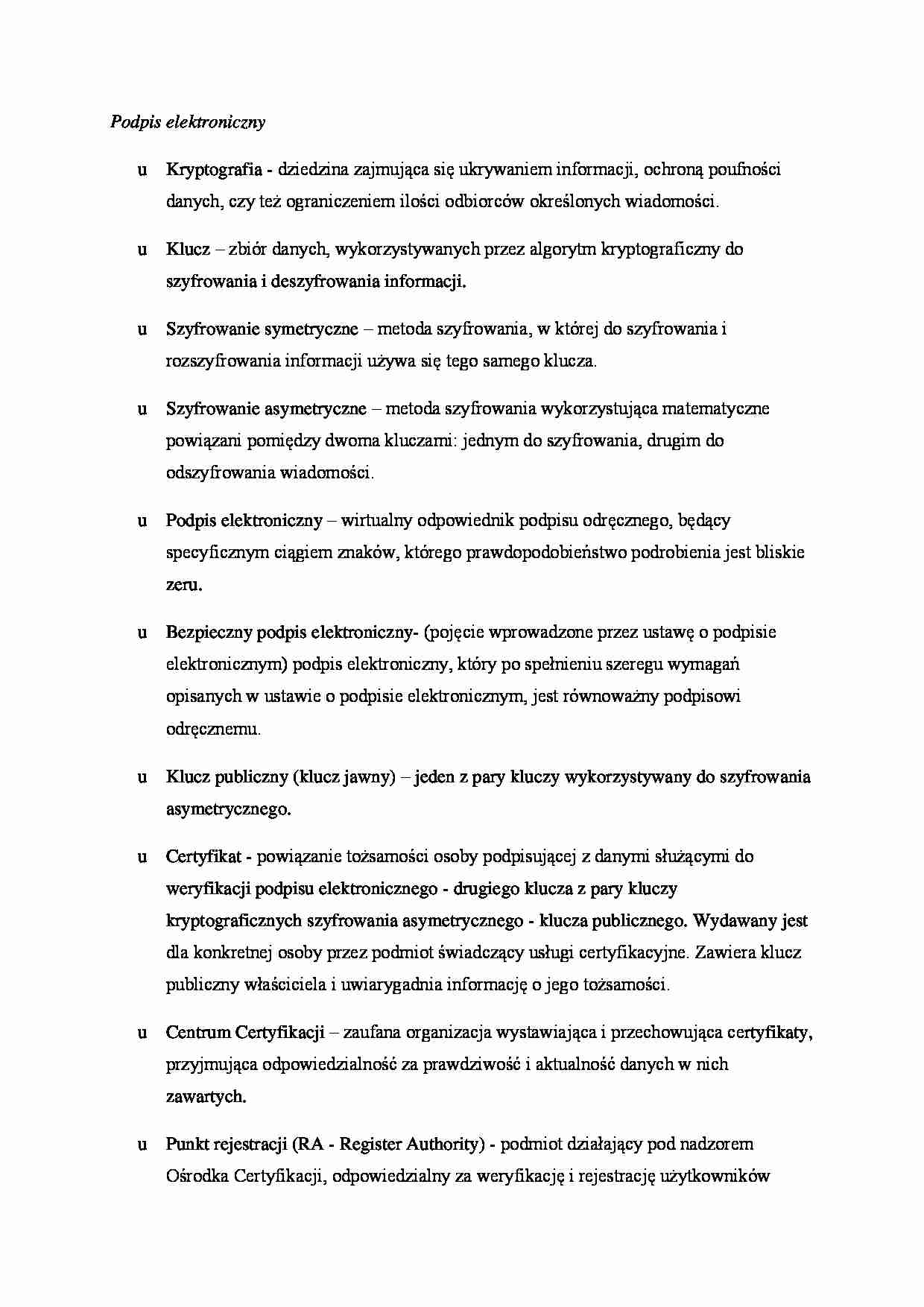

Kryptografia - nie tylko szyfrowanie danych (cz. 1) - strona 2 - Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje